Estamos acostumbrados a ver nuevos ataques en la red,

Menos malware pero ataques más específicos

Este informe ha sido realizado por SonicWall Capture Labs. Han tenido en cuenta la cantidad de ataques en la red, de malware en general, en el último trimestre. Indican que a nivel general ha habido una disminución nada despreciable del 39% del malware. Ahora bien, los ciberdelincuentes estén centrando su estrategia en ataques más específicos.

¿Qué significa esto? Podemos decir que en vez de llevar a cabo una gran cantidad de intentos de ataques, de envío de malware, que muchos de ellos no reportan nada a los atacantes, están centrando sus esfuerzos en ataques más específicos para lograr así alcanzar sus objetivos.

Aunque la disminución general del malware ha bajado un 39%, algunas variedades de ataque han crecido enormemente. Precisamente es ahí donde los piratas informáticos están centrando sus esfuerzos. Están ampliando los ataques que pueden tener más éxito. Un ejemplo es el ransomware, que sí ha subido un 40% en el último trimestre. Una cifra que sin duda nos indica que hay que tener mucho cuidado con esta amenaza.

Dentro de los ataques ransomware debemos hacer mención especial a Ryuk. Es uno de los que ha estado más presente en los últimos meses.

También ha crecido un 30% la cifra de ataques contra el Internet de las Cosas. Cada vez tenemos más dispositivos de este tipo en nuestros hogares y eso significa que los ciberdelincuentes pueden aprovechar para llevar a cabo este tipo de ataques. El problema es que muchos dispositivos IoT tienen vulnerabilidades sin corregir y están por tanto expuestos en la red.

Otra cuestión a destacar es el aumento de los intentos de intrusión, que ha crecido un 19% en el último trimestre. También aquí están poniendo sus miras los ciberdelincuentes.

Hemos visto que los piratas informáticos están centrando ahora más sus ataques en determinados sectores y reduciendo en general la cantidad de malware. ¿Por qué ocurre esto? Un cambio importante ha tenido lugar debido a la pandemia del Covid-19 y está relacionado con el aumento del teletrabajo.

Los atacantes se aprovechan de ello para enviar ataques dirigidos a este tipo de usuarios. Por ejemplo el ransomware o los ataques de intrusión. Ryuk, el ransomware que más ha crecido en los últimos meses, es dirigido. Puede además desplegar otras variedades de malware como y ataques a través de Emotet o TrickBot.

Por otra parte, los ataques contra dispositivos IoT tienen una lógica clara, y es que cada vez hay más en nuestros hogares. Tenemos más aparatos conectados a la red y no siempre prestamos la atención necesaria para evitar problemas que nos comprometan.

Todo esto hace que debamos tener en cuenta siempre la importancia de proteger nuestros sistemas y redes. Necesitamos contar con herramientas de seguridad, pero también tener presente el sentido común y no cometer errores. Os dejamos un artículo donde mostramos algunos consejos para proteger nuestros datos en la red.

Suplantar la identidad por e-mail, un problema real

Como decimos, el hecho de que nos suplanten la identidad por correo electrónico es un problema real y muy presente. Podría poner en serio riesgo nuestra seguridad y privacidad. Pongamos que alguien tiene acceso a nuestra cuenta. Esto dejaría en bandeja que utilizaran el e-mail para recordar contraseñas, por ejemplo.

También podrían buscar información personal que tengamos almacenada en el correo. Posibles archivos adjuntos que hayamos recibido, copiar nuestros contactos, enviar correos en nuestro nombre para atacar a otros usuarios que se crean que realmente están contactando con nosotros, etc.

Todo esto hace que sea esencial proteger nuestras cuentas, no cometer errores que puedan exponer información que sea utilizada por terceros para suplantar nuestra identidad. Debemos evitar fallos que en ocasiones están muy presentes.

Cómo evitar que suplanten nuestro e-mail

Para evitar que suplanten nuestro correo electrónico algo fundamental es proteger la cuenta. No debemos facilitar de ninguna manera el trabajo a los ciberdelincuentes. Pero también hay que cuidar algunos factores externos, como no exponer más información de lo realmente necesario.Cuidado con la ingeniería social

Sin duda este punto es muy importante y es una de las causas de que suplanten la identidad del e-mail. Ataques como el Phishing buscan robar la contraseña de los usuarios al utilizar cebos.Pueden buscar la manera de que necesitemos iniciar sesión u ofrecer información. Todo eso en teoría lo estaríamos dando a un servicio o página web legítimos, pero en realidad van a parar a un servidor controlado por los atacantes. Hay que tener mucho cuidado con la ingeniería social y los ataques que puedan llevar a cabo.

Proteger correctamente la cuenta

Por supuesto debemos proteger correctamente nuestra cuenta de correo electrónico. Esto significa utilizar contraseñas que sean fuertes y complejas. Deben contener letras (mayúsculas y minúsculas), números y otros símbolos especiales. Todo ello de forma aleatoria, con una longitud adecuada y nunca utilizar una misma clave en otro lugar.Pero además debemos tener en cuenta la importancia de utilizar la autenticación en dos pasos. Esto nos permite agregar una capa extra de seguridad para evitar la entrada de intrusos incluso aunque tuvieran la contraseña.

Mantener seguros los sistemas

De la misma manera debemos mantener nuestros equipos totalmente seguros. Es conveniente utilizar herramientas de seguridad para ello. La entrada de malware puede suponer el robo de identidad de nuestra cuenta de correo. Necesitamos tener software que nos proteja.Además, también es conveniente que los equipos estén actualizados correctamente. Son muchas las ocasiones en las que aparecen vulnerabilidades que son aprovechadas por los piratas informáticos para atacar. Los parches de seguridad nos protegen de este tipo de problemas.

Evitar usar redes inseguras

Otra cuestión importante es la de evitar utilizar redes inalámbricas que no sean seguras. Hablamos por ejemplo del Wi-Fi de un aeropuerto o centro comercial. No sabemos realmente quién puede estar detrás de esa red. No sabemos si podría acceder a la información personal que ponemos al entrar en el correo electrónico.Por tanto nuestro consejo es evitar este tipo de redes y en caso de necesidad utilizar una VPN para cifrar la conexión.

Cuidado con los archivos adjuntos que recibimos

Los archivos adjuntos son una fuente de entrada de malware muy importante. Podemos recibirlos a través de cualquier correo, incluso desde fuentes que parezcan fiables. Este tipo de archivos maliciosos podría infectar nuestro sistema con el objetivo de robar información y datos de nuestro correo, por ejemplo.Hay que evitar descargar archivos sin estar seguros de que realmente sean fiables. De lo contrario podríamos estar colando malware en el equipo.

Observar muy bien las direcciones

Otro punto muy a tener en cuenta es que debemos observar muy bien las direcciones de los correos que recibimos. Es esencial para evitar que nos envíen enlaces fraudulentos, malware o que puedan engañarnos de alguna manera.

Una estrategia que utilizan los piratas informáticos es la de intentar parecer una dirección legítima. A veces simplemente cambian una letra o dígito para confundir. Otras en cambio la diferencia es muy grande e incluso veremos una dirección larga, de aspecto extraño.

No hacer pública la dirección

También debemos evitar hacer pública nuestra dirección de e-mail. A veces puede que al escribir en un foro público, por ejemplo, dejemos rastro de nuestra identidad, como puede ser la dirección de correo electrónico.

Esto podría dar lugar a que bots o cualquier usuario pudiera recopilar esa información y utilizarla en nuestra contra. Debemos evitar esto.

Qué pueden hacer si suplantan la identidad del e-mail

Hemos explicado cómo evitar que suplanten la identidad del correo electrónico. Ahora bien, ¿qué podrían hacer en caso de que lo logren? Vamos a mostrar los puntos más importantes llegado el caso.

Enviar correos en nuestro nombre

Lógicamente uno de los problemas más importantes y presentes es el envío de correos en nuestro nombre. Si suplantan la identidad podrían utilizarlo para enviar e-mails a otras direcciones como si fuéramos nosotros.

Atacar a otros contactos

El hecho de suplantar la identidad podría ser utilizado para atacar a otros contactos. Si recibimos un correo de un familiar o amigo, es mucho más probable que lo abramos, que hagamos clic en un enlace, que si nos llega de un tercero.

Esto podrían utilizarlo en nuestra contra. Podrían intentar ataques contra contactos nuestros al hacerse pasar por nosotros.

Recuperar contraseñas

Sin duda otro punto muy destacable es poder recuperar contraseñas. Tienen acceso a la cuenta, por lo que suplantan nuestra identidad para recuperar claves de Facebook o cualquier red social, así como de cualquier otro servicio.

Recopilar información

Por último, en caso de que suplanten la identidad podrían recuperar información muy variada. Podrían acceder a todos los correos, enviar e-mails en nuestro nombre para recibir datos, etc.

En definitiva, es muy importante que evitemos la suplantación de identidad. El objetivo principal es proteger las cuentas y no cometer errores. Aquí el sentido común juega un papel fundamental.

Correos Spam vs Phishing: ambos peligrosos pero con diferencias

El correo electrónico es un servicio muy utilizado en Internet por los usuarios. Forma parte del día a día también de las organizaciones y empresas. Un medio de comunicación que en muchos casos es esencial para llevar a cabo tareas cotidianas. Sin embargo también es utilizado por los piratas informáticos para llevar a cabo sus ataques. En este artículo vamos a hablar de cómo diferenciar el correo Spam del Phishing. Ambos son peligrosos, pero vamos a ver cómo pueden afectarnos.

Los ataques por correo electrónico aumentan

Es una realidad que los ataques a través del e-mail han aumentado mucho en los últimos tiempos. Los ciberdelincuentes se basan en este tipo de medios para infectar a sus víctimas, colar malware, robar información…

Son muchos los ataques que pueden utilizar a través de estas herramientas. Es un problema importante, que puede comprometer seriamente la seguridad y privacidad de los usuarios. Un ejemplo es el envío de archivos adjuntos fraudulentos que en realidad contienen malware y podrían dejar nuestro equipo inutilizado.

Pero dentro de los diferentes tipos de ataques o estrategias que utilizan los piratas informáticos, dos podemos destacar por encima del resto: el Spam y el Phishing. La gran mayoría de los usuarios en algún momento han sufrido algún intento de ataque de suplantación de identidad y muchos más los que han recibido correos basura o Spam.

Ahora bien, ¿ambos casos son peligrosos? Lo cierto es que sí, aunque tienen sus diferencias.

Spam vs Phishing: dos peligros para el e-mail

Tanto el Spam como el Phishing son dos términos que aparecen constantemente cuando hablamos de correo electrónico. Están muy presentes y eso hace que nuestra seguridad esté en peligro, lógicamente.

Qué es el Spam

Si comenzamos a explicar qué es el Spam para mostrar posteriormente en qué se diferencia del Phishing, podemos decir que es el correo basura que recibimos en nuestra bandeja de entrada.

De primeras podemos decir que no siempre es peligroso. El correo basura puede ser simplemente publicidad molesta que inunda nuestra bandeja. Pero sí, también puede tornarse en un peligro importante para nuestra seguridad.

El Spam puede ser correos electrónicos que recibimos con la intención de recopilar datos personales. Ya sabemos que la información de los usuarios tiene un gran valor en la red. Puede ser utilizado para incluirnos en listas de envío publicitario orientado, suplantar nuestra identidad en redes sociales o incluso venderlo a terceros.

¿Cómo podría ser peligroso el Spam? Por ejemplo si formamos parte de una campaña en la que el objetivo es recopilar información. Pueden solicitarnos datos a través de una respuesta que damos por e-mail. También incluso esos mensajes contener malware, enlaces maliciosos a páginas inseguras o archivos que busquen atacar nuestros equipos.

Por tanto podemos decir que el Spam es una amenaza real para la seguridad informática. Debemos cuidar siempre este tipo de correos y no abrir archivos adjuntos que sean inseguros.

Qué es el Phishing

Por otra parte tenemos el Phishing. Aunque también son correos maliciosos como el Spam, lo cierto es que se diferencian. En este caso no suele ser publicidad o correos basura, sino todo lo contrario: intentan parecer e-mails legítimos, donde nos muestran algún tipo de información relevante.

El objetivo del Phishing es robar nuestras credenciales y contraseñas. Por ello suplantan la identidad de servicios y plataformas legítimos. ¿Qué hacen para lograrlo? Generalmente utilizan el miedo, el tiempo o la necesidad de los usuarios.

Por ejemplo pueden decir que nuestra cuenta ha sido robada, que tenemos intrusos y que por tanto necesitamos cambiar la contraseña cuanto antes. Lógicamente a la hora de introducir los datos a través del link que ofrecen estamos enviando esa información a un servidor controlado por los atacantes.

También podrían hacerse pasar por una empresa que tenemos contratada para tener conexión a Internet, una tienda en la que solemos comprar, etc. Nos pueden indicar que ha habido algún problema de algún tipo y que debemos iniciar sesión para corregirlo, por ejemplo. Incluso solicitar nuestros datos y claves haciéndose pasar por un banco.

Por tanto, el Phishing es una amenaza muy importante que podemos sufrir en Internet. Es algo que ha crecido mucho en los últimos años y necesitamos mantener siempre el sentido común para no cometer errores.

En definitiva, el Spam y el Phishing son dos términos muy presentes en Internet y que podrían poner en riesgo nuestra seguridad. Cada uno de ellos utiliza estrategias diferentes, pero en ambos casos debemos tener mucho cuidado.

Cómo evitar el Spam y Phishing

Por suerte podemos tener en cuenta ciertos consejos para evitar ser víctimas tanto del Spam como el Phishing. Hay que indicar que podemos aplicar estas recomendaciones en ambos casos.

No hacer pública nuestra dirección

Uno de los consejos principales es no hacer pública nuestra dirección de correo electrónico. Es un error por ejemplo entrar en un foro público, donde cualquiera podría acceder a qué estamos escribiendo, y dejar allí la dirección escrita. Esto podría ser utilizado por bots para enviar Spam o incluso incluirnos en campañas Phishing.

Por tanto algo esencial es mantener la privacidad en este sentido. No es buena idea que nuestra dirección de e-mail aparezca en cualquier sitio público de Internet.

Cuidado con dónde nos registramos

También hay que cuidar dónde nos registramos. Al utilizar servicios de Internet podemos dejar datos personales muy frecuentemente. Por ejemplo en redes sociales o cualquier página. ¿Es seguro ese sitio? Debemos informarnos siempre en caso de dudas. El objetivo es que nuestros datos no terminen en malas manos.

Navegar siempre por redes y sitios seguros

Por supuesto siempre hay que cuidar las redes a las que nos conectamos. Hay que evitar, por ejemplo, redes inalámbricas que pueden ser utilizadas por intrusos para lanzar sus ataques. También los sitios a los que nos conectamos y que podrían contener malware. Es esencial que cuidemos todos estos detalles.

Contar con herramientas de seguridad

Las herramientas de seguridad, aunque de primeras no pueda evitar la entrada de Spam y correos Phishing en nuestra bandeja, sí puede ayudarnos a evitar que el malware se propague. En caso de que seamos víctimas de algún tipo de ataque, es esencial que siempre contemos con un buen antivirus.

Sentido común

Por último, aunque quizás lo más importante, el sentido común. Debemos siempre evitar problemas y errores causados a nivel de usuario. Por ejemplo hacer pública nuestra dirección, utilizar alguna herramienta maliciosa que pueda recopilar nuestros datos, hacer clic en enlaces maliciosos, descargar archivos peligrosos…

Utilizar redes inalámbricas es algo que está cada vez más presente en nuestro día a día. Si hace solo unos años lo normal era conectar un ordenador por cable al router, en la actualidad es el Wi-Fi lo que utilizamos más. Son muchos los dispositivos que son compatibles con este tipo de conectividad y cada vez ofrece un mejor rendimiento. Sin embargo a veces no nos llega la velocidad que queremos, la cobertura no es buena y podemos tener problemas. En este artículo explicamos cómo comprobar la señal Wi-Fi en Windows.

Ver la señal del Wi-Fi desde Windows

Desde el propio Windows tenemos diferentes formas de ver la señal de nuestro Wi-Fi. Así podremos saber si esa red que estamos utilizando es la adecuada, si debemos utilizar algún amplificador, acercarnos más al punto de acceso o buscar la manera de mejorar esa cobertura.

Barra de tareas

Lo más sencillo y visual es simplemente echar un vistazo en la barra de tareas de Windows. Abajo a la derecha veremos el icono del Wi-Fi y nos mostrará la señal que nos llega. Son cuatro barras que nos muestra los diferentes niveles.

Si vemos que están todas marcadas, la señal del Wi-Fi nos llega bien. Es tan sencillo como eso. Si por el contrario está por la mitad o menos, deberíamos pensar en tomar alguna acción para intentar mejorarlo.

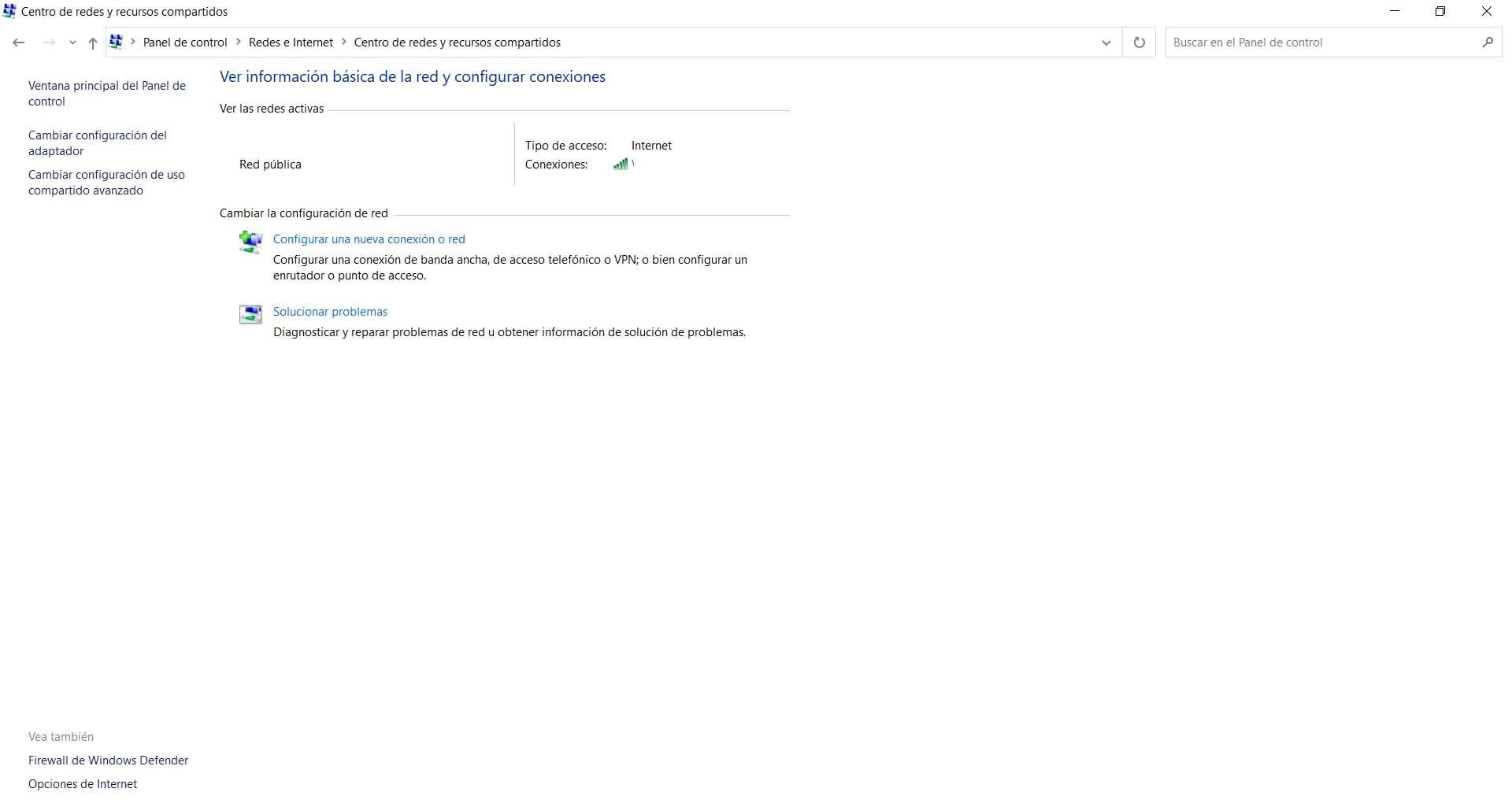

Panel de control

Otra opción es a través del Panel de control. Para ello vamos a Inicio, escribimos Panel de control y lo abrimos. Posteriormente vamos a Redes e Internet, Centro de redes y recursos compartidos y allí encontraremos la red a la que estamos conectados y nos aparecerá también los niveles de la señal.

Si pinchamos en el nombre nos mostrará una opción llamada Calidad de la señal. En este caso utiliza 5 niveles visuales.

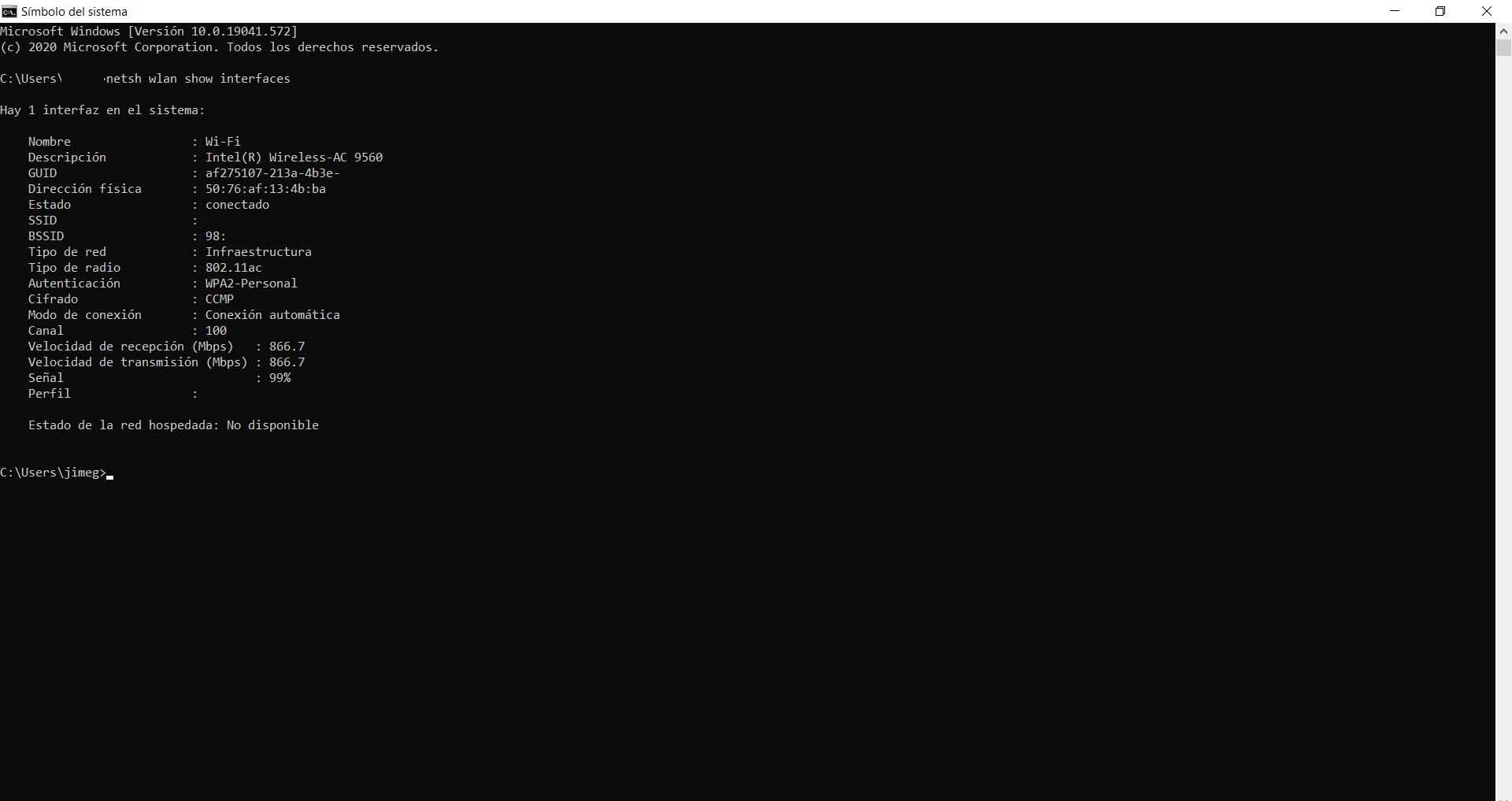

Símbolo del sistema

Tenemos una opción más y en este caso podemos lograr una mayor exactitud. Para ello vamos a utilizar el Símbolo del sistema. Tenemos que ir a Inicio, escribimos CMD y lo abrimos. Posteriormente ejecutamos el comando netsh wlan show interfaces.

Veremos que aparece información muy variada de nuestra red inalámbrica. Lo que nos interesa en este caso es donde indica Señal. Viene un valor medido en porcentaje y esa es la señal que nos llega.

Programas para analizar la señal del Wi-Fi

Además de las opciones que vienen integradas con el propio sistema operativo, también podemos hacer uso de herramientas externas. Son muchas las que podemos utilizar en este sentido.

Acrylic WiFi

La primera herramienta que queremos mostrar es la de Acrylic WiFi, del cual tenemos un tutorial donde explicamos su funcionamiento. Cuenta con una versión Home y también otra más profesional. Además de informarnos de la señal Wi-Fi que nos llega, medida en porcentaje, también podemos llevar a cabo tareas como un mapa de calor, para saber las zonas donde tenemos mejor cobertura.

Podemos controlar todos los puntos de acceso que hay a nuestro alrededor, analizar la cobertura y la información que nos muestra cada uno. Es, en parte, un programa profesional para los usuarios más avanzados.

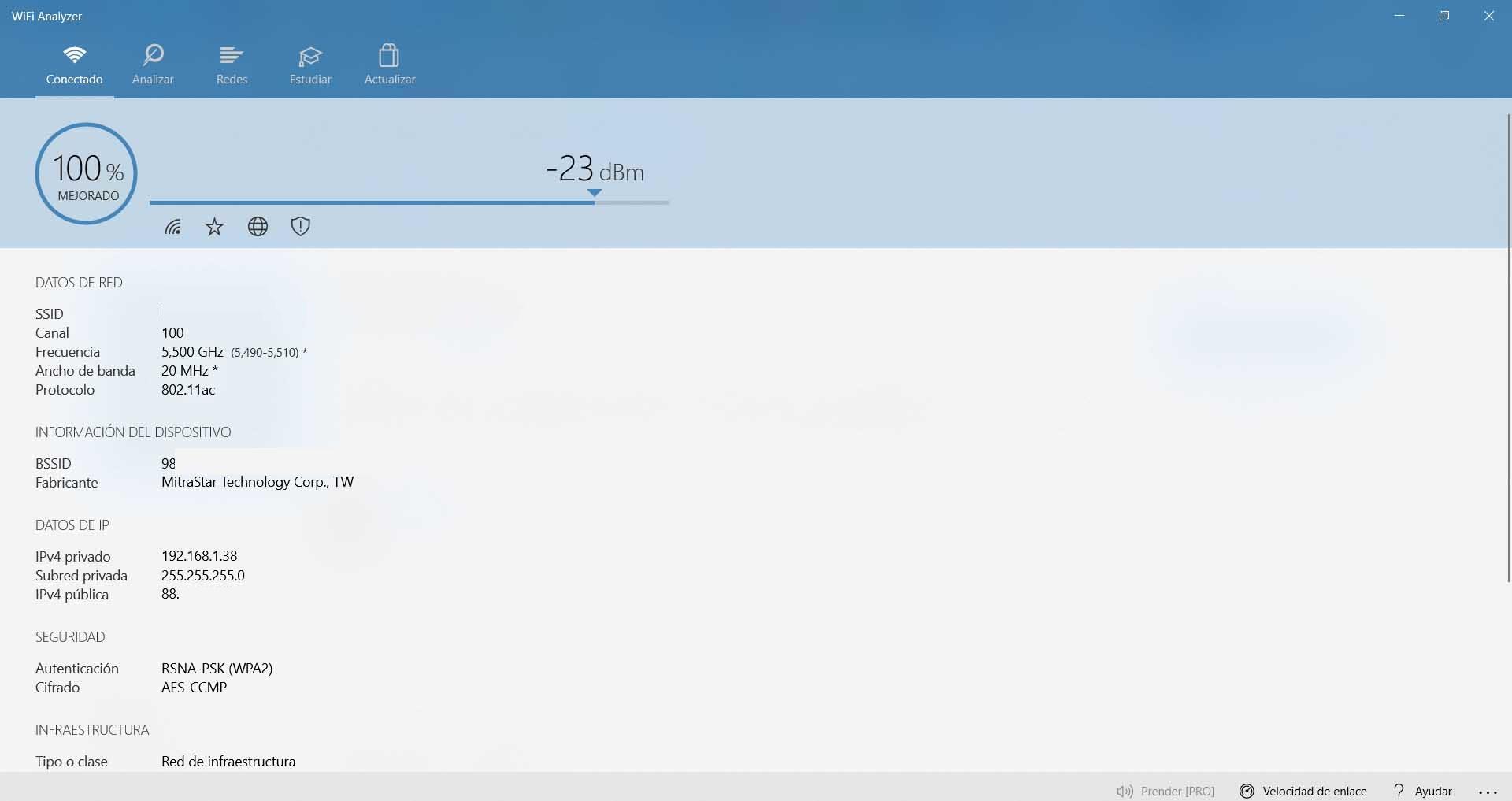

WiFi Analyzer

Una opción que tenemos es la de WiFi Analyzer. Se trata de un programa gratuito para Windows con el que podemos medir la señal de nuestra red Wi-Fi de una manera rápida y sencilla.

Lo primero que tenemos que hacer es descargar el programa. Posteriormente, una vez lo hemos ejecutado, nos muestra el porcentaje de la señal, así como otro tipo de información que también podemos tener en cuenta.

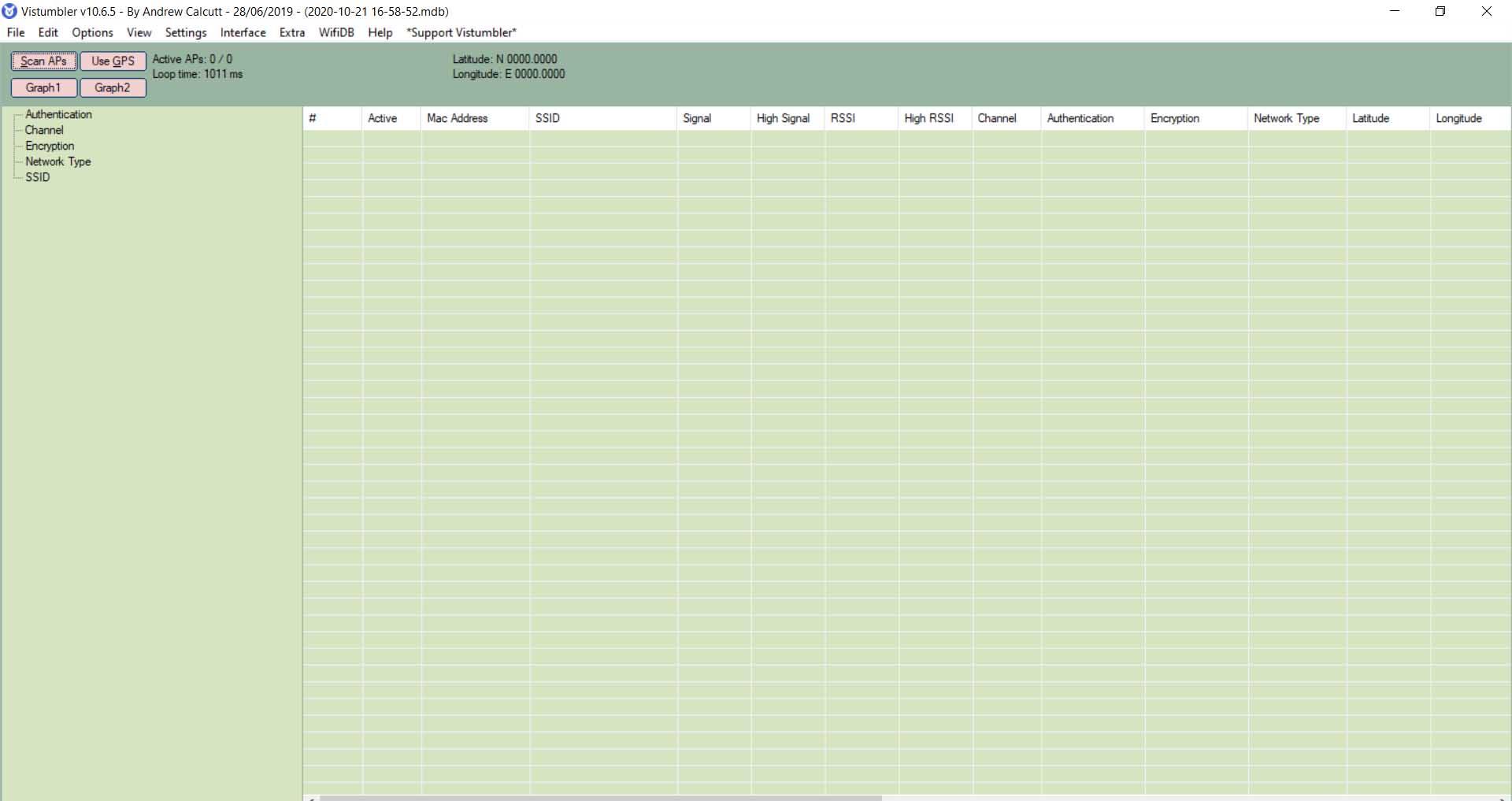

Vistumbler

Una alternativa también gratuita es la de Vistumbler. Para usarlo tenemos que ir a su página web y descargarlo. Lo que hace es escanear en busca de redes inalámbricas cercanas y nos muestra la intensidad de la señal, el nombre, el tipo de cifrado, etc.

Es una opción interesante para tener un control total sobre las redes que hay a nuestro alrededor. Podemos fácilmente conocer si un Wi-Fi ofrece o no una buena calidad.

WiFi Commander

También queremos mostrar la opción de WiFi Commander. Es nuevamente una herramienta sencilla y gratuita que podemos utilizar en Windows 10 para tener un control sobre la señal de nuestra red Wi-Fi. Podemos descargarlo de la web de Microsoft.

Nos muestra gráficos e información general de una red en concreto. También datos como el nombre, el tipo de cifrado o protocolos que utiliza.

En definitiva, estas son algunas opciones que tenemos para conocer cuál es la señal de una red Wi-Fi en Windows. Como vemos podemos utilizar tanto herramientas externas como también funciones propias que hay en el propio sistema operativo.

¿Son seguras las memorias USB? Descubre todos los riesgos

Cuando utilizamos la tecnología, sea cual sea el tipo de dispositivo o aparato, siempre podemos toparnos con riesgos que comprometan nuestra seguridad. Esto hace que debamos tomar precauciones y no cometer errores. En este artículo vamos a hablar de las memorias USB, algo que utilizamos en nuestro día a día con normalidad. ¿Pueden ser una amenaza?

El riesgo de las memorias USB

Utilizar una memoria USB o pendrive es algo muy común. Podemos usarlo para pasar archivos de un equipo a otro, por ejemplo. También para compartir información con otros usuarios, ir a una copistería a imprimir documentos, llevar copias de seguridad en un viaje…

Si únicamente utilizáramos estas memorias en equipos personales, como puede ser un ordenador de sobremesa y un portátil, posiblemente no tengamos problemas. Todo dependerá de si alguno de estos equipos que estamos utilizando tiene algún tipo de malware y pudiera infectar la memoria.

Ahora bien, ¿qué ocurre si vamos a conectarla en otros dispositivos ajenos? Precisamente estos dispositivos están diseñados para transportarlos fácilmente. Cualquiera puede guardar un pendrive en el bolsillo y llevarlo a cualquier lugar. Esto hace que lo conectemos a muchos equipos, que compartamos archivos muy diversos, que guardemos información…

Esto es lo que hace que este tipo de memorias puedan suponer un riesgo para la seguridad. La propagación de malware puede ser muy rápida. Simplemente con que tengamos un archivo malicioso dentro de un pendrive y lo conectemos a un ordenador, este equipo puede infectarse también.

¿Debemos almacenar información sensible en un pendrive?

Más allá de que una memoria USB pueda infectarse y que a su vez comprometa la seguridad de los equipos donde la pongamos, también hay que tener en cuenta el tema de la privacidad a la hora de guardar datos.

¿Debemos guardar cualquier tipo de datos? Hay que tener en cuenta que al conectar la memoria a un ordenador, este equipo podría estar infectado y tener software configurado para extraer todo el contenido. Puede que nuestro pendrive no se infecte, pero sí que los datos que tenemos guardados se filtren.

También podría darse el caso lógicamente de que lo perdamos. Una memoria de este tipo puede extraviarse en cualquier lugar y terminar en malas manos.

Esto hace que no sea muy aconsejable guardar datos sensibles dentro del pendrive. Es conveniente tomar precauciones para evitar que nuestra privacidad pueda verse comprometida.

Qué hacer para usar pendrives con seguridad

¿Qué podemos tener en cuenta para no poner en riesgo la seguridad al usar una memoria USB? Vamos a dar algunos consejos esenciales para ello. El objetivo es que nuestros datos estén a salvo y no poner en peligro ningún dispositivo.

Evitar equipos inseguros

Lo primero es que debemos evitar en la medida de lo posible usar este tipo de memorias en equipos en los que no podamos confiar plenamente. Por ejemplo ordenadores públicos donde diariamente pasan muchos usuarios y no sabemos si está infectado con algún malware o que incluso de manera malintencionada algún usuario haya dejado alguna trampa.

Esto también hay que tenerlo en cuenta cuando vayamos a dejar esa memoria a alguien. No sabemos si su equipo va a ser o no fiable y hay que tener cuidado.

Utilizar varias memorias USB

En caso de que debamos hacer uso de este tipo de dispositivo siempre podemos optar por tener varias memorias USB y dedicar una a estas situaciones. Así disminuimos el riesgo. Podemos tener una para uso particular, para por ejemplo pasar archivos de un ordenador a otro, mientras que otro pendrive lo podemos usar cuando tengamos que pasarle información a alguien, ir a una tienda a imprimir documentos, etc.

Sistemas operativos alternativos

También podemos utilizar sistemas operativos alternativos y que usemos solo para analizar este tipo de memorias. Por ejemplo podemos usar alguna distribución de Linux para probar la memoria USB y comprobar si realmente tiene algún tipo de malware o es segura, antes de usarla en Windows.

Ya sabemos que la mayoría del malware está diseñado para ejecutarse en equipos con el sistema operativo de Microsoft y poner en riesgo de esta forma el buen funcionamiento de esos equipos. Pero podemos utilizar otras alternativas para probar el peligro de esa memoria. También una máquina virtual o entrar en modo seguro, por ejemplo.

Cifrar las memorias y archivos

Por otra parte, también podemos cifrar las memorias y los archivos almacenados. Así podemos evitar que en caso de que nuestra información quede expuesta al usar otro ordenador pudieran leer realmente qué hay dentro, y también evitar que en caso de pérdida pudieran acceder a todo el contenido.

En definitiva, hacer uso de memorias USB es algo muy común y también útil, pero debemos tener en cuenta que la seguridad no siempre está presente. Conviene evitar riesgos innecesarios y proteger correctamente los equipos.

Hace unas semanas vimos de qué se trataba la vulnerabilidad Zerologon, un nuevo problema que afecta a los sistemas Windows. Los piratas informáticos se aprovechan de ese fallo de seguridad para atacar los equipos de las víctimas. Por suerte desde Microsoft lanzaron parches para corregir este problema y evitar así que los piratas informáticos tuvieran barra libre. Ahora bien, el problema en la actualidad es que muchos usuarios todavía no han actualizado sus equipos y desde Microsoft alertan de ataques que están aprovechando esta vulnerabilidad.

Microsoft alerta de ataques que usan Zerologon

Desde el gigante del software han alertado de que los ciberdelincuentes están aprovechando la vulnerabilidad de escalada de privilegios Zerologon en el Protocolo remoto de Netlogon (MS-NRPC), que fue registrada como CVE-2020-1472. Han recibido diferentes informes que lo demuestran.

Esta vulnerabilidad que mencionamos fue corregida el pasado mes de agosto, como sabemos. Lanzaron parches para proteger los equipos y evitar así este tipo de ataques. Sin embargo no todos los usuarios han instalado correctamente las actualizaciones de seguridad y por tanto no están protegidos.

En los dispositivos Windows Server donde la vulnerabilidad no ha sido parcheada, los atacantes pueden falsificar una cuenta de controlador de dominio para robar credenciales y apoderarse de todo el dominio en caso de lograr una explotación exitosa.

Desde Microsoft indican que recomiendan encarecidamente a cualquiera que no haya aplicado la actualización a que dé este paso ahora. Los clientes deben aplicar la actualización y seguir los pasos y consejos como se describe en KB4557222 para asegurarse de que están completamente protegidos de esta vulnerabilidad.

Como sabemos, Zerologon es una vulnerabilidad crítica que permite a los atacantes elevar los privilegios a un administrador de dominio, lo que les permite tomar el control total de todo el dominio, cambiar la contraseña de cualquier usuario y ejecutar cualquier comando arbitrario.

Plan de actualización de Microsoft

Desde Microsoft crearon un plan de actualización para que todos los administradores aplicaran correctamente y evitar así esta vulnerabilidad. Este plan incluye una serie de acciones que vamos a mostrar.

Lo primero consiste en actualizar los controladores de dominio. Esto es algo que es posible hacer desde el 11 de agosto de 2020, con una actualización que fue publicada. Sin embargo, como hemos mencionado, muchos administradores aún no la han aplicado.

Posteriormente también se debe encontrar qué dispositivos tienen conexiones vulnerables a través del seguimiento de los registros de eventos.

La tercera acción que incluye el plan de Microsoft es la de dirigir dispositivos no compatibles que tienen conexiones vulnerables.

Por último, la cuarta acción es habilitar el modo de ejecución para abordar CVE-2020-1472 en el entorno.

En definitiva, desde Microsoft han lanzado una advertencia de que están llegando ataques que se aprovechan de la vulnerabilidad de Zerologon. No es la primera vez que ocurre esto, ya que en el pasado mes de septiembre también indicaron que los piratas informáticos estaban llevando a cabo ataques aprovechándose de este fallo de seguridad sin corregir.

Desde RedesZone, como hacemos siempre, recomendamos actualizar los sistemas a las últimas versiones y evitar así problemas de seguridad que puedan afectarnos. Es esencial que esto lo apliquemos a todo tipo de sistema operativo o dispositivo que estemos utilizando. Os dejamos un artículo donde mostramos la importancia de actualizar el router y la tarjeta de red.

www.redeszone.net

No hay comentarios:

Publicar un comentario