Esta vez no estás a salvo si usas un ordenador de Apple –con macOS- o un Linux. El malware que nos ocupa afecta a Windows, Linux y macOS, así que su público es realmente amplio. El malware entra dentro de los conocidos como troyanos, y está diseñado para proporcionar a los atacantes acceso remoto para la manipulación del sistema de archivos del ordenador de su víctima, así como tomar capturas de pantalla y muchos más. Se está distribuyendo por redes sociales, así como apps de mensajería instantánea como WhatsApp.

www.adslzone.net

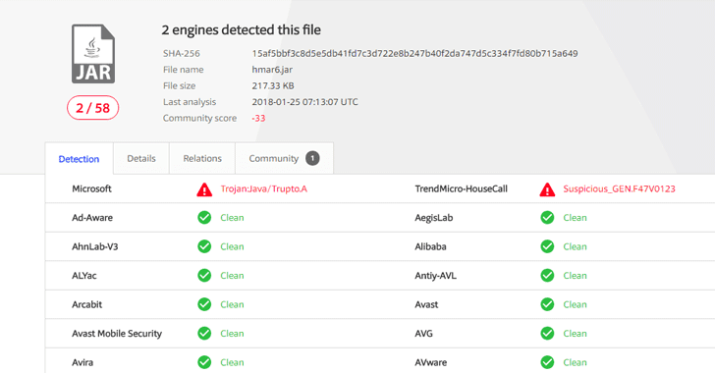

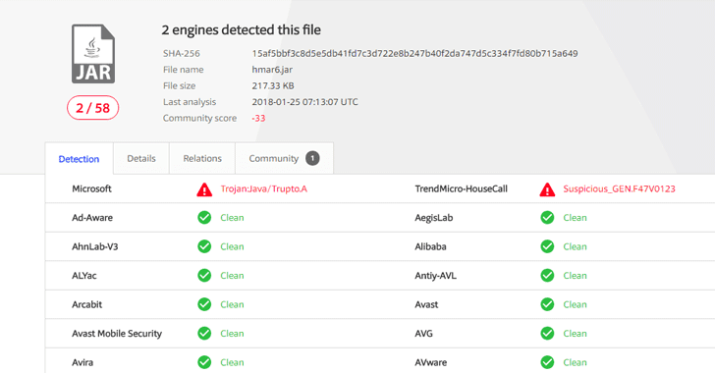

Además de ser multiplataforma, y por tanto tener un mayor alcance por sus víctimas potenciales, se están empleando técnicas de viralización para infectar al máximo de dispositivos posibles. En mensajes difundidos de WhatsApp, y a través de la red social Facebook, es donde se están distribuyendo aplicaciones y software infectado con este troyano programado con Java. Es precisamente este lenguaje de programación lo que ha facilitado la investigación del troyano CrossRAT. No obstante, por el momento únicamente dos antivirus –de 58, según VirusTotal- son capaces de detectar la amenaza.

CrossRAT: un nuevo troyano que puede infectar a cualquiera para tomar control de su ordenador

CrossRAT ha sido diseñado con diferentes mecanismos de persistencia, específicos para cada sistema operativo, de tal modo que en cada reinicio del sistema el ordenador se mantenga infectado. Y por supuesto, se lleve a cabo el contacto con el servidor remoto para la ejecución de comandos a distancia en el ordenador de la víctima. Hay una forma –para cada sistema operativo- de saber si nuestro ordenador está infectado con este nuevo troyano, o no. Y como ya comentábamos antes, VirusTotal sirve para detectar la amenaza analizando archivos que puedan estar infectados.En Windows, en la ruta ‘HKCU\Software\Microsoft\Windows\CurrentVersion\Run\’ del registro del sistema veremos un comando java,-jar o mediamgrs.jar en sistemas infectados. En macOS encontraríamos el archivo mediamgrs.jar, en ~/Library en caso de que el dispositivo esté infectado, o bien el archivo mediamgrs.plist en los directorios/Library/LaunchAgents o ~/Library/LaunchAgents named mediamgrs.plist. Y en último lugar, en Linux podemos detectar la amenaza accediendo a /usr/var; si el ordenador está infectado, encontraremos un archivo jar (mediamgrs.jar).

CrossRAT: un nuevo troyano que puede infectar a cualquiera para tomar control de su ordenador

CrossRAT ha sido diseñado con diferentes mecanismos de persistencia, específicos para cada sistema operativo, de tal modo que en cada reinicio del sistema el ordenador se mantenga infectado. Y por supuesto, se lleve a cabo el contacto con el servidor remoto para la ejecución de comandos a distancia en el ordenador de la víctima. Hay una forma –para cada sistema operativo- de saber si nuestro ordenador está infectado con este nuevo troyano, o no. Y como ya comentábamos antes, VirusTotal sirve para detectar la amenaza analizando archivos que puedan estar infectados.En Windows, en la ruta ‘HKCU\Software\Microsoft\Windows\CurrentVersion\Run\’ del registro del sistema veremos un comando java,-jar o mediamgrs.jar en sistemas infectados. En macOS encontraríamos el archivo mediamgrs.jar, en ~/Library en caso de que el dispositivo esté infectado, o bien el archivo mediamgrs.plist en los directorios/Library/LaunchAgents o ~/Library/LaunchAgents named mediamgrs.plist. Y en último lugar, en Linux podemos detectar la amenaza accediendo a /usr/var; si el ordenador está infectado, encontraremos un archivo jar (mediamgrs.jar).

www.adslzone.net

No hay comentarios:

Publicar un comentario